Windows ընտանիքի օպերացիոն համակարգերում կան բազմաթիվ արտահոսքեր և քաղաքականություններ, որոնք ՕՀ-ի տարբեր ֆունկցիոնալ բաղադրիչների կազմաձևման պարամետրերի մի շարք են: Նրանց մեջ կա արտահոսք, որը կոչվում է «Տեղական անվտանգության քաղաքականություն» և նա պատասխանատու է Windows- ի պաշտպանական մեխանիզմները խմբագրելու համար: Այսօրվա հոդվածում մենք կքննարկենք նշված գործիքի բաղադրիչները և կխոսենք համակարգի հետ փոխգործակցության վրա դրանց ազդեցության մասին:

Կարգավորեք Տեղական անվտանգության քաղաքականությունը Windows 10-ում

Ինչպես արդեն գիտեք նախորդ պարբերությունից, նշված քաղաքականությունը բաղկացած է մի քանի բաղադրիչներից, որոնցից յուրաքանչյուրը հավաքել է տվյալների փոխանակման ընթացքում ՕՀ-ի, օգտագործողների և ցանցերի անվտանգությունը կարգավորելու պարամետրեր: Տրամաբանական կլիներ ժամանակ հատկացնել յուրաքանչյուր բաժին, ուստի եկեք անմիջապես սկսենք մանրամասն վերլուծություն:

Սկսվում է «Տեղական անվտանգության քաղաքականություն» չորս եղանակներից մեկից յուրաքանչյուրը առավել օգտակար կլինի որոշակի օգտագործողների համար: Հաջորդ հղմանը վերաբերող հոդվածում կարող եք ծանոթանալ յուրաքանչյուր մեթոդի հետ և ընտրել համապատասխանը: Այնուամենայնիվ, մենք ուզում ենք ձեր ուշադրությունը հրավիրել այն փաստի վրա, որ այսօր ցուցադրված բոլոր սքրինշոթները վերցվել են գործիքների պատուհանում ինքնին, և ոչ թե տեղական խմբի քաղաքականության խմբագրում, այդ իսկ պատճառով պետք է հաշվի առնել միջերեսների առանձնահատկությունները:

Ավելին ՝ Տեղական անվտանգության քաղաքականության գտնվելու վայրը Windows 10 – ում

Հաշվի քաղաքականություն

Սկսենք կոչված առաջին կարգից Հաշվի քաղաքականություն. Ընդարձակեք այն և բացեք հատվածը Գաղտնաբառի քաղաքականություն. Աջ կողմում տեսնում եք պարամետրերի ցուցակ, որոնցից յուրաքանչյուրը պատասխանատու է սահմանափակումների կամ գործողությունների կատարման համար: Օրինակ, պարագրաֆում «Գաղտնաբառի նվազագույն երկարություն» Դուք ինքներդ նշում եք նիշերի քանակը և «Գաղտնաբառի ավարտման նվազագույն ամսաթիվ» - դրա փոփոխությունը խոչընդոտելու օրերի քանակը:

Կրկնակի սեղմեք նրա հատկություններով առանձին պատուհան բացելու տարբերակներից մեկը: Որպես կանոն, կա սահմանափակ քանակությամբ կոճակներ և պարամետրեր: Օրինակ ՝ «Գաղտնաբառի ավարտման նվազագույն ամսաթիվ» Դուք միայն սահմանում եք օրերի քանակը:

Ներդիրում «Բացատրություն» Կառուցապատողներից յուրաքանչյուր պարամետրի մանրամասն նկարագրություն կա: Սովորաբար այն նկարվում է բավականին լայնորեն, բայց տեղեկատվության մեծ մասը անօգուտ կամ ակնհայտ է, ուստի այն կարելի է բաց թողնել ՝ կարևորելով միայն ձեզ համար հիմնական կետերը:

Երկրորդ թղթապանակում «Հաշվի փակման քաղաքականություն» կան երեք քաղաքականություն: Այստեղ դուք կարող եք սահմանել ժամանակը մինչև կողպեքի հաշվիչը վերականգնելը, կողպեքի շեմի արժեքը (համակարգը մուտքագրվելիս գաղտնաբառ մուտքագրելու սխալների քանակը) և օգտագործողի պրոֆիլը արգելափակելու տևողությունը: Դուք արդեն իմացաք այն մասին, թե ինչպես է յուրաքանչյուր պարամետր տեղադրվում վերը նշված տեղեկատվությունից:

Տեղի քաղաքական գործիչներ

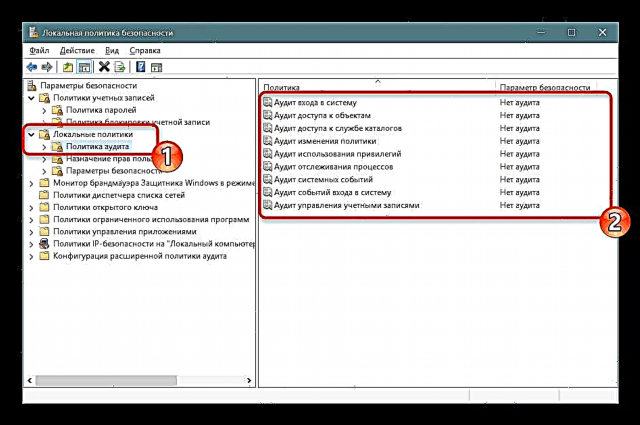

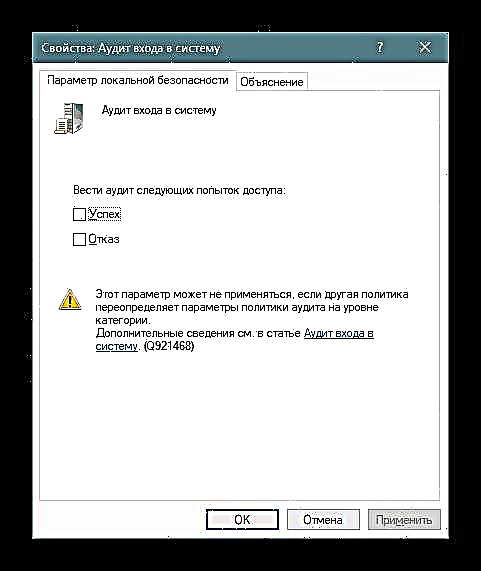

Բաժնում «Տեղական քաղաքական գործիչներ» հավաքել է մի քանի պարամետրերի խմբեր ՝ բաժանված ըստ գրացուցակների: Առաջինը անուն ունի «Աուդիտի քաղաքականություն». Պարզ ասած, աուդիտը օգտագործողի գործողությունները մշտադիտարկելու կարգ է `դրանց հետագա մուտքագրումը իրադարձության և անվտանգության մատյանում: Աջ կողմում տեսնում ես մի քանի կետ: Նրանց անունները խոսում են իրենց համար, ուստի իմաստ չունի յուրաքանչյուրի վրա առանձին բնակվել:

Եթե սահմանված է «Աուդիտ չկա», գործողությունները չեն հետևելու: Հատկություններում ընտրության երկու տարբերակ կա. Ձախողում և Հաջողություն. Ստուգեք դրանցից մեկը կամ երկուսն էլ միանգամից `հաջող և ընդհատված գործողությունները փրկելու համար:

Թղթապանակում «Օգտագործողի իրավունքների հանձնում» հավաքվում են պարամետրերը, որոնք թույլ են տալիս օգտվողների խմբերին հնարավորություն տալ որոշակի գործընթացներ իրականացնելու համար, օրինակ ՝ մուտք գործել որպես ծառայություն, ինտերնետին միանալու հնարավորություն, սարքերի վարորդների տեղադրում կամ հեռացում և այլն: Ստուգեք բոլոր իրերը և դրանց նկարագրությունը ինքներդ ձեզ, բարդ բան չկա:

Ներ «Հատկություններ» տեսնում եք օգտվողների խմբերի ցուցակ, որոնց միջոցով թույլատրվում է կատարել նշված գործողությունը:

Առանձին պատուհանում ավելացվում են օգտվողների խմբեր կամ տեղական համակարգիչներից միայն որոշ հաշիվներ: Դուք միայն պետք է նշեք օբյեկտի տեսակը և դրա գտնվելու վայրը, իսկ համակարգիչը վերագործարկելուց հետո բոլոր փոփոխություններն ուժի մեջ կմտնեն:

Բաժին «Անվտանգության կարգավորումներ» նվիրված է նախորդ երկու քաղաքականությունների անվտանգության ապահովմանը: Այսինքն, այստեղ դուք կարող եք կարգավորել աուդիտ, որը կփակեց համակարգը, եթե անհնար է մուտքագրել համապատասխան աուդիտորական գրառում գրանցամատյանում կամ գաղտնաբառ մուտքագրելու փորձերի քանակի սահմանափակում: Այստեղ ավելի քան երեսուն պարամետր կա: Դրանք պայմանականորեն կարելի է բաժանել խմբերի ՝ աուդիտ, ինտերակտիվ մուտք, օգտագործողի հաշիվների հսկողություն, ցանցի հասանելիություն, սարքեր և ցանցի անվտանգություն: Այս հատկություններում ձեզ թույլատրվում է միացնել կամ անջատել այս պարամետրերից յուրաքանչյուրը:

Windows Defender Advanced Security Firewall Monitor

«Windows Defender Advanced Security Firewall Monitor» - ամենադժվար բաժիններից մեկը «Տեղական անվտանգության քաղաքականություն». Մշակողները փորձեցին պարզեցնել մուտքային և ելքային կապեր տեղադրելու գործընթացը `ավելացնելով Setup Wizard- ը, այնուամենայնիվ, սկսնակ օգտագործողները դեռ դժվարությամբ կկարողանան պարզել բոլոր կետերը, բայց օգտագործողների այդպիսի խումբ հազվադեպ է անհրաժեշտ այս պարամետրերով: Այստեղ դուք կարող եք ստեղծել կանոններ ծրագրերի, նավահանգիստների կամ կանխորոշված կապերի համար: Դուք արգելափակում կամ թույլ եք տալիս կապը ՝ միաժամանակ ցանց և խումբ ընտրելիս:

Նույն բաժնում որոշվում է կապի անվտանգության տեսակը `մեկուսացում, սերվեր-սերվեր, թունել կամ վավերացման արտոնություն: Բոլոր պարամետրերում կանգ առնելը անիմաստ է, քանի որ միայն փորձառու ադմինիստրատորները կարող են օգտագործել դա, և նրանք ի վիճակի են ինքնուրույն ապահովել մուտքային և ելքային կապերի հուսալիությունը:

Անցային ցուցակի կառավարչի քաղաքականություն

Ուշադրություն դարձրեք առանձին գրացուցակին Անցային ցուցակի կառավարչի քաղաքականություն. Այստեղ ցուցադրված պարամետրերի քանակը կախված է ակտիվ և մատչելի ինտերնետային կապերից: Օրինակ, պարբերություն Անհայտ ցանցեր կամ Անցի նույնականացում միշտ ներկա կլինի, և «1անց 1», «2անց 2» և այլն, կախված ձեր շրջակա միջավայրի կիրառումից:

Հատկություններում դուք կարող եք նշել ցանցի անունը, ավելացնել թույլտվություններ օգտվողների համար, տեղադրել ձեր սեփական պատկերակը կամ տեղադրել գտնվելու վայրը: Այս ամենը հասանելի է յուրաքանչյուր պարամետրի համար և պետք է կիրառվի առանձին: Փոփոխությունները կատարելուց հետո մի մոռացեք կիրառել դրանք և վերագործարկել համակարգիչը, որպեսզի դրանք ուժի մեջ մտնեն: Երբեմն գուցե անհրաժեշտ լինի երթուղիչը վերագործարկել:

Հասարակական հիմնական քաղաքականություն

Օգտակար բաժին Հասարակական հիմնական քաղաքականություն դա կլինի միայն այն ձեռնարկությունների համար, ովքեր համակարգիչներ են օգտագործում ձեռնարկությունում, որտեղ հասարակական ստեղները և ճշգրտման կենտրոնները ներգրավված են գաղտնագրային գործողություններ կամ այլ անվտանգ մանիպուլյացիաներ իրականացնելու համար: Այս ամենը թույլ է տալիս ճկուն կերպով վերահսկել սարքերի միջև առկա վստահությունը ՝ ապահովելով կայուն և անվտանգ ցանց: Փոփոխություններ կատարելը կախված է փաստաբանի ակտիվ լիազորությունից:

Դիմումի կառավարման քաղաքականություն

Ներ «Դիմումի կառավարման քաղաքականություն» գործիք է «AppLocker». Այն իր մեջ ներառում է բազմաթիվ բազմազան գործառույթներ և պարամետրեր, որոնք թույլ են տալիս կարգաբերել աշխատանքը ձեր համակարգչի ծրագրերով: Օրինակ, այն թույլ է տալիս ստեղծել մի կանոն, որը կսահմանափակի բոլոր դիմումների գործարկումը, բացառությամբ նշված ծրագրերի, կամ սահմանել այն սահմանը, թե ինչպես ֆայլերը կարող են փոփոխվել ծրագրերի միջոցով ՝ նշելով անհատական փաստարկներ և բացառություններ: Նշված գործիքի մասին ամբողջական տեղեկատվությունը կարող եք ստանալ Microsoft- ի պաշտոնական փաստաթղթերում, այնտեղ ամեն ինչ նկարագրված է որքան հնարավոր է մանրամասն, յուրաքանչյուր կետի բացատրությամբ:

AppLocker- ը Windows- ում

Ինչ վերաբերում է ընտրացանկին «Հատկություններ», այստեղ կանոնների կիրառումը կազմաձևված է հավաքածուների համար, օրինակ ՝ գործադիրներ, Windows տեղադրիչ, գրություններ և փաթեթավորված ծրագրեր: Յուրաքանչյուր արժեք կարող է կիրառվել հարկադրաբար ՝ շրջանցելով այլ սահմանափակումներ »:Տեղական անվտանգության քաղաքականություն.

IP անվտանգության քաղաքականություն տեղական համակարգչում

Բաժնում տեղադրված կարգավորումները «IP անվտանգության քաղաքականությունը տեղական համակարգչում» մի քանի նմանություններ ունեն երթուղիչի վեբ ինտերֆեյսում հասանելիների հետ, օրինակ ՝ հնարավորություն տալով երթևեկի կոդավորումը կամ այն զտել: Օգտագործողը ինքն է ստեղծում անսահմանափակ քանակի կանոններ ներկառուցված Ստեղծման հրաշագործի միջոցով, նշում է այնտեղ գաղտնագրման եղանակներ, երթևեկության փոխանցման և ընդունման սահմանափակումներ, ինչպես նաև ակտիվացնում է IP հասցեներով ֆիլտրացումը (ցանցին միանալու թույլտվություն կամ արգելք):

Ստորև բերված սքրինշոթում դուք տեսնում եք այս կանոններից մեկի օրինակ ՝ այլ համակարգիչների հետ շփվելու համար: Ահա IP ֆիլտրերի ցուցակը, դրանց գործողությունը, ստուգման մեթոդները, վերջնակետը և կապի տեսակը: Այս ամենը տեղադրվում է օգտագործողի կողմից ձեռքով ՝ ելնելով որոշակի աղբյուրներից տրաֆիկի փոխանցումն ու ստացումը ֆիլտրելու նրա կարիքների հիման վրա:

Աուդիտի քաղաքականության առաջադեմ կազմաձևում

Այսօրվա հոդվածի նախորդ մասերից մեկում դուք արդեն ծանոթացաք աուդիտներին և դրանց կայանքներին, այնուամենայնիվ, դեռ կան լրացուցիչ պարամետրեր, որոնք ներկայացված են առանձին բաժնում: Այստեղ դուք արդեն տեսնում եք աուդիտների ավելի ընդարձակ գործողությունը `գործընթացների ստեղծում / դադարեցում, ֆայլային համակարգի փոփոխություն, գրանցամատյան, քաղաքականություն, օգտագործողների հաշիվների, դիմումների և այլ խմբերի կառավարում խմբերի կառավարում, որոնց հետ դուք կարող եք ծանոթանալ:

Կանոնները ճշգրտվում են նույն ձևով, պարզապես պետք է թակել Հաջողություն, Ձախողումսկսելու հետևումը և գրելը անվտանգության մատյանում:

Այս ծանոթության հետ «Տեղական անվտանգության քաղաքականություն» Windows 10-ում ավարտված: Ինչպես տեսնում եք, կան շատ օգտակար պարամետրեր, որոնք թույլ են տալիս կազմակերպել համակարգի լավ պաշտպանություն: Մենք խստորեն խորհուրդ ենք տալիս, որ նախքան որոշակի փոփոխություններ կատարելը, ուշադիր ուսումնասիրեք պարամետի նկարագրությունն ինքնին, որպեսզի հասկանաք դրա գործունեության սկզբունքը: Որոշ կանոնների խմբագրումը երբեմն հանգեցնում է ՕՀ-ի լուրջ խնդիրների, այնպես որ ամեն ինչ արեք ծայրահեղ զգուշությամբ: