Այսօր ամենատարածված չարամիտներից մեկը տրոյան կամ վիրուս է, որը կոդավորում է ֆայլերը օգտվողի սկավառակի վրա: Այս ֆայլերից ոմանք կարող են գաղտնագրվել, իսկ ոմանք դեռ չեն: Ձեռնարկը պարունակում է երկու իրավիճակներում գործողությունների հնարավոր ալգորիթմներ, No More Ransom և ID Ransomware ծառայությունների վրա գաղտնագրման հատուկ տիպի որոշման եղանակներ, ինչպես նաև փրկարարական վիրուսներից պաշտպանվելու ծրագրերի համառոտ ակնարկ:

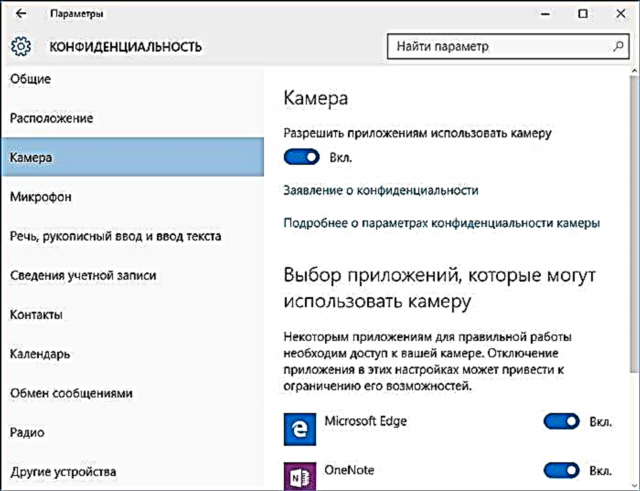

Նման վիրուսների կամ Ransomware Trojans- ի մի քանի փոփոխություններ կան (և նորերը անընդհատ հայտնվում են), բայց աշխատանքի ընդհանուր էությունը բխում է այն փաստի վրա, որ ձեր համակարգչում տեղադրելուց հետո ձեր փաստաթղթային ֆայլերը, պատկերները և այլ պոտենցիալ կարևոր ֆայլերը կոդավորված են բնօրինակ ֆայլերի երկարացման և ջնջման միջոցով, որից հետո readme.txt ֆայլում հաղորդագրություն եք ստանում այն մասին, որ ձեր բոլոր ֆայլերը կոդավորված են, և դրանք գաղտնագրելու համար հարկավոր է որոշակի գումար ուղարկել հարձակվողին: Նշում. Windows 10 Fall Creators- ի թարմացումը ներկառուցված պաշտպանություն ունի փրկագին վիրուսներից:

Ինչ անել, եթե բոլոր կարևոր տվյալները կոդավորված են

Սկսնակների համար, որոշ ընդհանուր տեղեկություններ նրանց համար, ովքեր կոդավորված են կարևոր ֆայլեր իրենց համակարգչում: Եթե ձեր համակարգչի վրա կարևոր տվյալները կոդավորված են, ապա առաջին հերթին մի խուճապի մատնվեք:

Եթե ունեք այդպիսի հնարավորություն, համակարգչի սկավառակից, որի վրա հայտնվել է փրկարար վիրուսը, ինչ-որ տեղ պատճենեք արտաքին սկավառակ (USB ֆլեշ սկավառակ) օրինակ ՝ ֆայլի օրինակ ՝ հարձակվողի տեքստի խնդրով գաղտնագրման համար, գումարած ՝ կոդավորված ֆայլի որոշ օրինակ, և ապա ՝ հնարավորություններ, անջատեք համակարգիչը, որպեսզի վիրուսը չկարողանա շարունակել տվյալների կոդավորումը, իսկ մնացած գործողությունները կատարել այլ համակարգչի վրա:

Հաջորդ քայլը գոյություն ունեցող կոդավորված ֆայլերն օգտագործելն է ՝ պարզելու համար, թե կոնկրետ որ տեսակի վիրուսը կոդավորված է ձեր տվյալները. Դրանցից ոմանց համար կան վերծանողներ (ոմանք ես այստեղ կնշեմ, ոմանք թվարկված են հոդվածի վերջում), որոշների համար `դեռ ոչ: Բայց նույնիսկ այս դեպքում կարող եք գաղտնագրված ֆայլերի օրինակներ ուղարկել հակավիրուսային լաբորատորիաներին (Կասպերսկի, դոկտոր Վեբ) ՝ փորձաքննության:

Ինչպե՞ս պարզել: Դուք կարող եք դա անել Google- ի միջոցով ՝ քննարկումներ գտնելով կամ կրիպտորի տեսակը ՝ ըստ ֆայլի ընդլայնման: Ծառայությունները նույնպես սկսեցին հայտնվել ՝ փրկելու փրկագինության տեսակը:

Այլևս փրկանք չկա

No More Ransom- ը ակտիվ զարգացող ռեսուրս է, որն ապահովված է անվտանգության ոլորտի մշակողների կողմից և առկա է ռուսերեն վարկածով, որի նպատակն է վիրուսների դեմ պայքարել փրկագողի հետ (ransomware Trojans):

Հաջողության դեպքում No More Ransom- ը կարող է օգնել ձեր փաստաթղթերը, տվյալների բազաները, լուսանկարները և այլ տեղեկություններ վերծանելը, ներբեռնել անհրաժեշտ ապակոդավորման ծրագրերը, ինչպես նաև ստանալ տեղեկատվություն, որը կօգնի խուսափել հետագայում նման սպառնալիքներից:

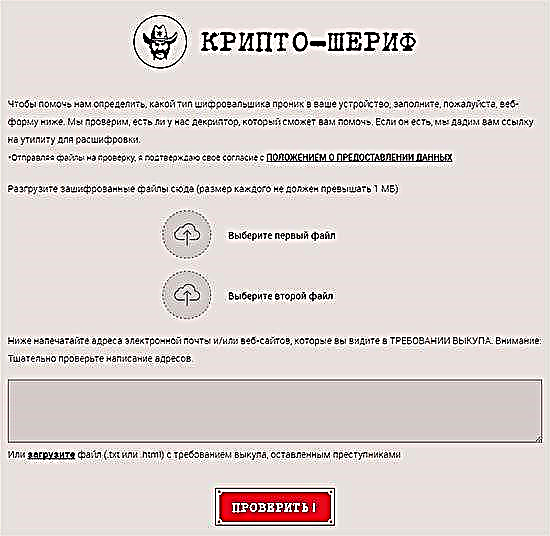

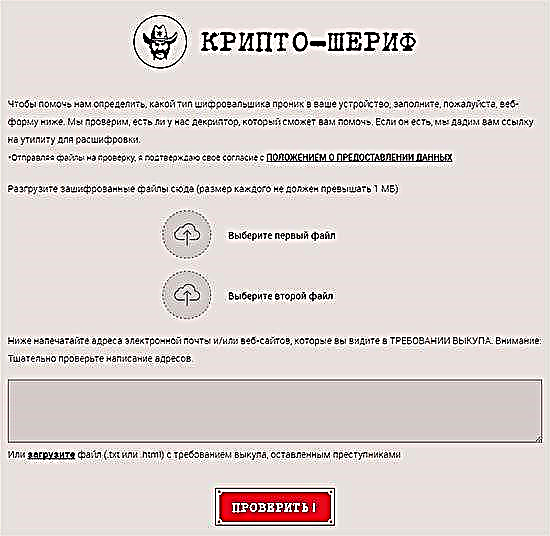

No More Ransom- ի վրա դուք կարող եք փորձել ապակոդավորել ձեր ֆայլերը և որոշել գաղտնագրման վիրուսի տեսակը հետևյալ կերպ.

- Սեղմեք «Այո» ծառայության հիմնական էջում //www.nomoreransom.org/am/index.html

- Բացվում է Crypto Sheriff էջը, որտեղ կարող եք ներբեռնել ոչ ավելի, քան 1 MB չափի կոդավորված ֆայլերի օրինակներ (խորհուրդ եմ տալիս ներբեռնել առանց գաղտնի տվյալների), ինչպես նաև նշել այն էլփոստի հասցեները կամ կայքերը, որոնց համար scammers- ին փրկագին է պահանջում (կամ ներբեռնել readme.txt ֆայլը պահանջ):

- Կտտացրեք «Ստուգեք» կոճակը և սպասեք, որ ստուգումն ավարտվի և դրա արդյունքը:

Բացի այդ, կայքում առկա են օգտակար բաժիններ.

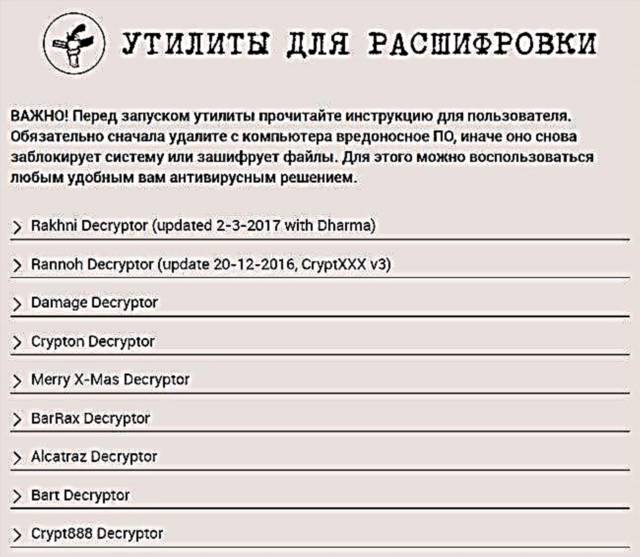

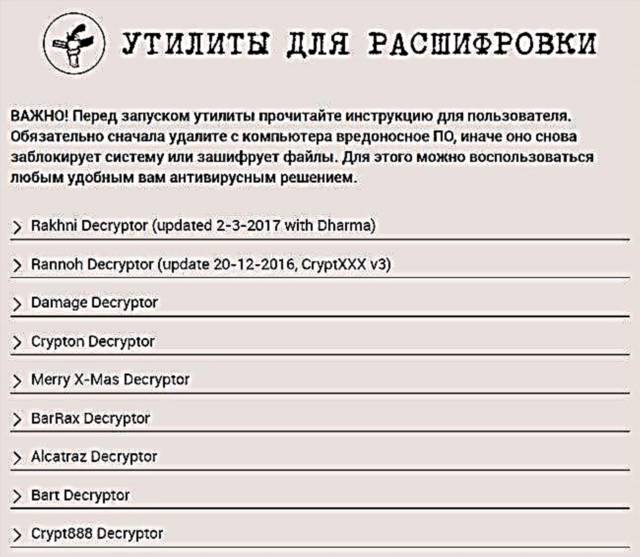

- Decryptors- ը ներկայումս առկա գրեթե բոլոր կոմունալ ծառայություններն են ՝ վիրուսներով կոդավորված ֆայլերը գաղտնագրելու համար:

- Վարակման կանխարգելում. Տեղեկատվություն, որն ուղղված է հիմնականում նորաստեղծ օգտատերերին, ինչը կարող է օգնել հետագայում խուսափել վարակներից:

- Հարցեր և պատասխաններ `տեղեկատվություն նրանց համար, ովքեր ցանկանում են ավելի լավ հասկանալ փրկագին վիրուսների և գործողությունների աշխատանքը այն դեպքերում, երբ դուք բախվում եք այն փաստի հետ, որ համակարգչում առկա ֆայլերը կոդավորված են:

Այսօր, այլևս ոչ մի փրկագին, թերևս, ամենաարդիական և օգտակար ռեսուրսն է, որը կապված է ռուսալեզու օգտվողի համար ֆայլերը գաղտնագրելու հետ, ես դա խորհուրդ եմ տալիս:

Ransomware ID- ն

Մեկ այլ նման ծառայություն է //id-ransomware.malwarehunterteam.com/ (չնայած ես չգիտեմ, թե որքանով է այն գործում վիրուսի ռուսալեզու տարբերակների համար, բայց արժե փորձել, ծառայությունը կերակրելու համար գաղտնագրված ֆայլի և տեքստային ֆայլի օրինակ ՝ փրկագնի խնդրանքով):

Կոդավորիչի տեսակը որոշելուց հետո, եթե հաջողության եք հասել, փորձեք գտնել գործիք `այս տարբերակը գաղտնագրելու համար` հիմք ընդունելով հարցումների հիման վրա `Decryptor encryption_type: Նման կոմունալ ծառայություններն անվճար են և թողարկվում են հակավիրուսային մշակողների կողմից, օրինակ, նման մի քանի կոմունալ ծառայություններ կարելի է գտնել Kaspersky կայքում //support.kaspersky.ru/viruses/utility (այլ կոմունալ ծառայություններն ավելի մոտ են հոդվածի վերջին): Եվ, ինչպես արդեն նշվեց, մի հապաղեք կապվել հակավիրուսային մշակողների հետ իրենց ֆորումներում կամ օժանդակ ծառայության միջոցով փոստով:

Դժբախտաբար, այս ամենը միշտ չէ, որ օգնում է, և միշտ չէ, որ գործում են ֆայլերի ապակոդավորիչներ: Այս դեպքում սցենարները տարբեր են. Շատերը վճարում են հարձակվողներին ՝ խրախուսելով նրանց շարունակել այս գործունեությունը: Համակարգչում տվյալները վերականգնելու ծրագրերը օգնում են որոշ օգտվողների (քանի որ վիրուսը, կոդավորված ֆայլ պատրաստելով, ջնջում է սովորական կարևոր ֆայլ, որը տեսականորեն կարող է վերականգնվել):

Համակարգչի ֆայլերը կոդավորված են xtbl- ում

Ransomware վիրուսի վերջին տարբերակներից մեկը ֆայլերը ծածկագրում է ֆայլերը ՝ դրանք փոխարինելով ֆայլերով, ընդարձակման .xtbl և անունով, որը բաղկացած է նիշերի պատահական շարքից:

Միևնույն ժամանակ, readme.txt տեքստային ֆայլը տեղադրվում է համակարգչում հետևյալ բովանդակությամբ. «Ձեր ֆայլերը գաղտնագրվել են: Դրանց ապակոդավորելու համար անհրաժեշտ է ուղարկել ծածկագիրը հետևյալ էլ. Փոստի հասցեով [email protected], [email protected] կամ [email protected]: Հաջորդ Դուք կստանաք բոլոր անհրաժեշտ հրահանգները: Ֆայլերը ինքներդ գաղտնազերծելու փորձերը կհանգեցնեն տեղեկատվության անուղղելի կորստի »(փոստային հասցեն և տեքստը կարող են տարբեր լինել):

Unfortunatelyավոք, ներկայումս .xtbl- ն ապակոդավորելու ձև չկա: (հենց որ հայտնվի, հրահանգը կթարմացվի): Որոշ օգտվողներ, ովքեր իսկապես կարևոր տեղեկություններ ունեն իրենց համակարգիչների վերաբերյալ, հայտնում են հակավիրուսային ֆորումների մասին, որ նրանք վիրուսի հեղինակներին ուղարկել են 5000 ռուբլի կամ մեկ այլ պահանջվող քանակ և ստացել են ապակոդավորող, բայց սա շատ ռիսկային է. Գուցե դուք որևէ բան չեք ստանա:

Ի՞նչ անել, եթե ֆայլերը կոդավորված են .xtbl- ում: Իմ առաջարկությունները հետևյալն են (բայց դրանք տարբերվում են բազմաթիվ այլ թեմատիկ կայքերից, որոնցից, օրինակ, նրանք խորհուրդ են տալիս անհապաղ անջատել համակարգիչը էլեկտրամատակարարումից կամ չհեռացնել վիրուսը: Իմ կարծիքով, դա անտեղի է, և որոշ պայմաններում կարող է լինել նույնիսկ վնասակար, այնուամենայնիվ, դուք որոշում եք.):

- Հնարավորության դեպքում, ընդհատեք կոդագրման գործընթացը `հեռացնելով առաջադրանքի կառավարիչում համապատասխան առաջադրանքները, անջատելով համակարգիչը ինտերնետից (սա կարող է անհրաժեշտ պայման լինել ծածկագրման համար)

- Հիշեք կամ գրեք այն ծածկագիրը, որը հարձակվողները պահանջում են ուղարկել էլփոստի հասցեին (ոչ միայն համակարգչի տեքստային ֆայլում, պարզապես այն դեպքում, երբ այն նույնպես չի ստացվում կոդավորված):

- Օգտագործելով Malwarebytes Antimalware- ը ՝ Kaspersky Internet Security- ի կամ Dr.Web- ի փորձարկման տարբերակը, հեռացրեք վիրուսը կոդավորող ֆայլերը (թվարկված բոլոր գործիքները կարող են դա անել լավ): Ես խորհուրդ եմ տալիս հերթափոխով վերցնել ցուցակից առաջին և երկրորդ արտադրանքները (այնուամենայնիվ, եթե հակավիրուս եք տեղադրել, երկրորդ «վերևից» տեղադրելը ցանկալի չէ, քանի որ դա կարող է համակարգչում առաջացնել խնդիրներ):

- Ակնկալում է, որ ապակոդավորող ընկերությունը կհայտնվի decryptor: Առաջին գծում այստեղ է գտնվում Կասպերսկու լաբորատորիան:

- Կարող եք ուղարկել նաև կոդավորված ֆայլի և անհրաժեշտ կոդերի օրինակ [email protected]եթե ունեք նույն ֆայլի պատճենը չգրագրված ձևով, այն նույնպես ուղարկեք: Տեսականորեն, դա կարող է արագացնել ապակոդավորողի տեսքը:

Ինչ չպետք է արվի.

- Վերանվանեք կոդավորված ֆայլերը, փոխեք ընդլայնումը և ջնջեք դրանք, եթե դրանք կարևոր են ձեզ համար:

Դա, հավանաբար, այն ամենը, ինչ ես կարող եմ ասել, կոդավորված ֆայլերի հետ .xtbl երկարացումով ժամանակի այս պահին:

Ֆայլերը կոդավորված են ավելի լավ_call_saul

Ransomware- ի վերջին վիրուսը Better Call Saul- ն է (Trojan-Ransom.Win32.Shade), որը կոդավորված ֆայլերի համար տեղադրում է .better_call_saul ընդլայնումը: Ինչպե՞ս գաղտնազերծել նման ֆայլերը, դեռ պարզ չէ: Այն օգտվողները, ովքեր կապվեցին Kaspersky Lab- ի և Dr.Web- ի հետ, ստացան տեղեկություններ, որ դա դեռ հնարավոր չէ անել (բայց դեռ փորձում են ուղարկել այն. Ծրագրավորողներից գաղտնագրված ֆայլերի ավելի շատ նմուշներ = ավելի հավանական է, որ գտնեն միջոց):

Եթե պարզվում է, որ դուք գտել եք գաղտնագրման մեթոդ (այսինքն ՝ այն տեղադրվել է ինչ-որ տեղ, բայց ես դրան չեմ հետևել), խնդրում ենք տեղեկությունները կիսեք մեկնաբանություններում:

Trojan-Ransom.Win32.Aura և Trojan-Ransom.Win32.Rakhni

Հետևյալ տրոյան, որը կոդավորում է ֆայլերը և տեղադրում ընդարձակումներ այս ցուցակից:

- արգելափակված

- .կրիպտո

- .Կատարված

- .AES256 (պարտադիր չէ, որ այս տրոյականն է, կան ուրիշներ, որոնք տեղադրում են նույն ընդլայնումը)

- .codercsu @ gmail_com

- .enc

- .ոշիտ

- Եվ մյուսները:

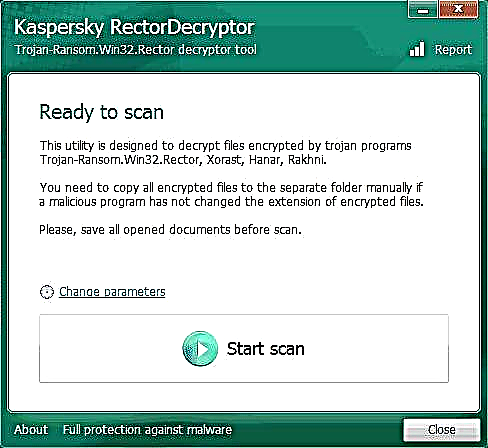

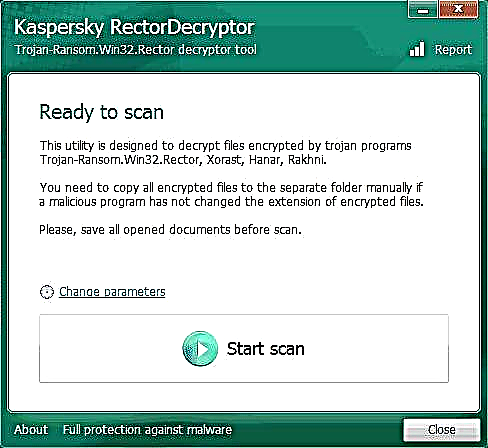

Այս վիրուսների գործարկումից հետո ֆայլերը գաղտնազերծելու համար Kaspersky- ի կայքը ունի անվճար օգտակար գործիք RakhniDecryptor, որը հասանելի է պաշտոնական էջում //support.kaspersky.ru/viruses/disinfection/10556:

Այս ծրագրի օգտակար օգտագործման վերաբերյալ կա նաև մանրամասն հրահանգ ՝ ցույց տալով, թե ինչպես վերականգնել կոդավորված ֆայլերը, որից ես պարզապես գործի կհանեի «Deleteնջել կոդավորված ֆայլերը հաջող կոտրումից հետո» տարբերակը (չնայած կարծում եմ, որ տեղադրված տարբերակով ամեն ինչ լավ կլինի):

Եթե ունեք Dr.Web հակավիրուսային լիցենզիա, կարող եք օգտագործել այս ընկերության անվճար գաղտնագրումը ՝ //support.drweb.com/new/free_unlocker/

Ransomware վիրուսի ավելի շատ տարբերակներ

Ավելի հազվադեպ, բայց կան նաև հետևյալ տրոհները, որոնք կոդավորում են ֆայլերը և պահանջում են փող կոդավորելու համար: Այս հղումները պարունակում են ոչ միայն ձեր ֆայլերը վերադարձնելու համար կոմունալ ծառայություններ, այլ նաև նշանների նկարագրություն, որոնք կօգնեն որոշելու, թե դուք ունեք այս հատուկ վիրուսը: Չնայած, ընդհանուր առմամբ, օպտիմալ եղանակ ՝ օգտագործելով «Կասպերսկի հակավիրուսը», սկան համակարգը, պարզել տրոյան անունը այս ընկերության դասակարգման միջոցով, այնուհետև այս անունով կոմունալ փնտրել:

- Trojan-Ransom.Win32.Rector - անվճար RectorDecryptor- ի գաղտնազերծման օգտակար և օգտագործման ուղեցույց, որը հասանելի է այստեղ ՝ //support.kaspersky.ru/viruses/disinfection/4264

- Trojan-Ransom.Win32.Xorist - նման տրոյան, որը ցուցադրում է պատուհանը `խնդրելով ձեզ ուղարկել վճարովի SMS կամ կապվեք էլփոստով` գաղտնագրման հրահանգներ ստանալու համար: Գաղտնագրված ֆայլերը վերականգնելու ցուցումներ և դրա համար XoristDecryptor ծրագիրը հասանելի է //support.kaspersky.ru/viruses/disinfection/2911

- Trojan-Ransom.Win32.Rannoh, Trojan-Ransom.Win32.Fury - կոմունալ RannohDecryptor //support.kaspersky.ru/viruses/disinfection/8547

- Trojan.Encoder.858 (xtbl), Trojan.Encoder.741 և այլ անուններ, որոնք ունեն նույն անունով (Dr.Web հակավիրուսային կամ Cure It կոմունալ ծրագրի միջոցով որոնելիս) և տարբեր թվերով. Փորձեք որոնել ինտերնետ: Տրոյական անունի համար: Նրանցից ոմանց համար կան Dr.Web ապակոդավորման գործիքներ, ինչպես նաև, եթե չկարողացաք գտնել կոմունալ ծրագիրը, բայց կա Dr.Web լիցենզիա, կարող եք օգտագործել պաշտոնական էջը //support.drweb.com/new/free_unlocker/

- CryptoLocker - CryptoLocker- ի աշխատանքներից հետո ֆայլերը գաղտնազերծելու համար դուք կարող եք օգտագործել կայքը //decryptcryptolocker.com - նմուշը ֆայլ ուղարկելուց հետո դուք կստանաք բանալին և գործիք `ձեր ֆայլերը վերականգնելու համար:

- Կայքում//bitbucket.org/jadacyrus/ransomwareremovalkit/ներլցումներ մուտք Ransomware Removal Kit - մեծ արխիվ, որի վրա կան տեղեկատվություն տարբեր կոդավորիչների և գաղտնագրման կոմունալ ծառայությունների վերաբերյալ (անգլերեն)

Դե, վերջին նորություններից `« Կասպերսկու լաբորատորիան », Նիդեռլանդների իրավապահ մարմինների հետ համատեղ, մշակել է Ransomware Decryptor- ը (//noransom.kaspersky.com) ՝ CoinVault- ից հետո ֆայլերը գաղտնազերծելու համար, բայց այս փրկարար ծրագիրը դեռ չի երևում մեր լայնություններում:

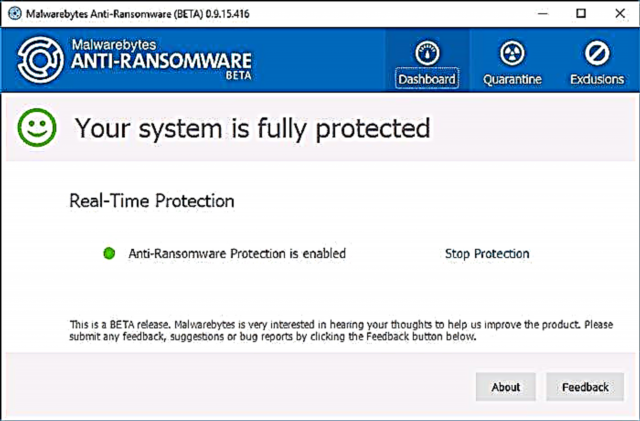

Ransomware կամ ransomware վիրուսի պաշտպանություն

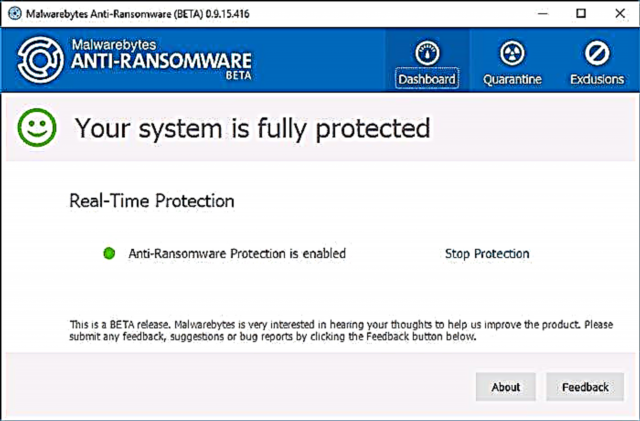

Երբ տարածվեց Ransomware- ը, հակավիրուսային և հակավիրուսային գործիքների շատ արտադրողներ սկսեցին թողարկել իրենց լուծումները `համակարգչում աշխատելու համար գաղտնագրողների աշխատանքը կանխելու համար, որոնց թվում են.- Malwarebytes Anti-Ransomware

- BitDefender Anti-Ransomware

- WinAntiRansom- ը

Բայց. Այս ծրագրերը նախատեսված չեն գաղտնագրման համար, այլ միայն համակարգչի համար կարևոր ֆայլերի կոդավորումը կանխելու համար: Համենայն դեպս, ինձ թվում է, որ այդ գործառույթները պետք է իրականացվեն հակավիրուսային արտադրանքներում, հակառակ դեպքում ստացվում է տարօրինակ իրավիճակ. Օգտագործողը պետք է ունենա հակավիրուս, AdWare- ի և Malware- ի դեմ պայքարի գործիք, և այժմ նաև Anti-ransomware ծրագիրը, գումարած հենց այն դեպքում, երբ հակա շահագործել

Ի դեպ, եթե հանկարծ պարզվի, որ դուք ավելացնելու բան ունեք (քանի որ ես չեմ կարող հետևել, թե ինչ է կատարվում ապակոդավորման մեթոդների միջոցով), մեկնաբանություններում ինձ տեղյակ պահեք, այս տեղեկատվությունը օգտակար կլինի այլ օգտվողների համար, ովքեր բախվել են խնդրի հետ: