Որոշ օգտվողներ շահագրգռված են մասնավոր վիրտուալ ցանց ստեղծել երկու համակարգչի միջև: Առաջադրանքը կատարվում է VPN տեխնոլոգիայի միջոցով (Վիրտուալ մասնավոր ցանց): Կապն իրականացվում է բաց կամ փակ կոմունալ ծառայությունների և ծրագրերի միջոցով: Բոլոր բաղադրիչների հաջող տեղադրումից և կարգավորումից հետո ընթացակարգը կարելի է համարել ավարտված, իսկ կապը պաշտպանված է: Հաջորդը, մենք կցանկանայինք մանրամասնորեն քննարկել տեխնոլոգիայի ներդրումը OpenVPN հաճախորդի միջոցով Linux միջուկի վրա հիմնված գործող համակարգում:

Տեղադրեք OpenVPN- ը Linux- ում

Քանի որ օգտվողների մեծ մասը օգտագործում են Ubuntu- ի հիման վրա բաշխումներ, այսօր հրահանգները հիմնված կլինեն այս տարբերակների վրա: Այլ դեպքերում, դուք չեք նկատի էական տարբերություն OpenVPN- ի տեղադրման և կազմաձևման մեջ, քանի դեռ հարկ չկա հետևել բաշխման շարահյուսությանը, որի մասին կարող եք կարդալ ձեր համակարգի պաշտոնական փաստաթղթերում: Մենք առաջարկում ենք, որ քայլ առ քայլ ծանոթանաք ամբողջ գործընթացին, որպեսզի մանրամասնորեն հասկանաք յուրաքանչյուր գործողություն:

Անպայման հաշվի առեք, որ OpenVPN- ի գործառույթը տեղի է ունենում երկու հանգույցի միջոցով (համակարգիչ կամ սերվեր), ինչը նշանակում է, որ տեղադրումը և կազմաձևումը տարածվում են կապի բոլոր մասնակիցների վրա: Մեր հաջորդ ուղեցույցը հատուկ կկենտրոնանա երկու աղբյուրների հետ աշխատելու վրա:

Քայլ 1. Տեղադրեք OpenVPN- ը

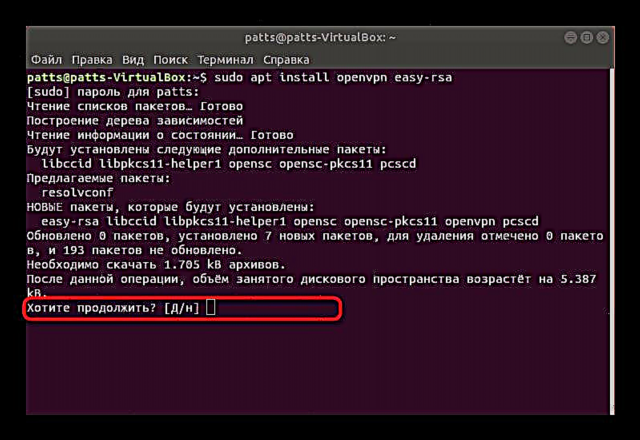

Իհարկե, դուք պետք է սկսեք բոլոր անհրաժեշտ գրադարանները ավելացնել համակարգիչներին: Պատրաստվեք այն փաստին, որ բացառապես ներկառուցված ՕՀ-ն կօգտագործվի առաջադրանքը կատարելու համար: «Տերմինալ».

- Բացեք ցանկը և գործարկեք վահանակը: Դուք նույնպես կարող եք դա անել `սեղմելով առանցքային համադրությունը: Ctrl + Alt + T.

- Գրանցեք հրաման

sudo apt տեղադրել openvpn հեշտ-rsaտեղադրել բոլոր անհրաժեշտ պահոցները: Մտնելուց հետո կտտացրեք Մտնեք. - Նշեք գաղտնաբառ superuser հաշվի համար: Մուտքագրման ընթացքում նիշերը դաշտում չեն ցուցադրվում:

- Հաստատեք նոր ֆայլերի ավելացումը `ընտրելով համապատասխան տարբերակ:

Անցեք հաջորդ քայլին միայն այն դեպքում, երբ տեղադրումը կատարվում է երկու սարքերում:

Քայլ 2. Վկայագրման մարմնի ստեղծում և կարգաբերում

Հատկորոշման կենտրոնը պատասխանատու է հանրային բանալիների ստուգման համար և ապահովում է ուժեղ կոդավորումը: Այն ստեղծվում է այն սարքի վրա, որի հետ կապվելու են այլ օգտվողներ, այնպես որ բացեք վահանակը ցանկալի համակարգչի վրա և հետևեք հետևյալ քայլերին.

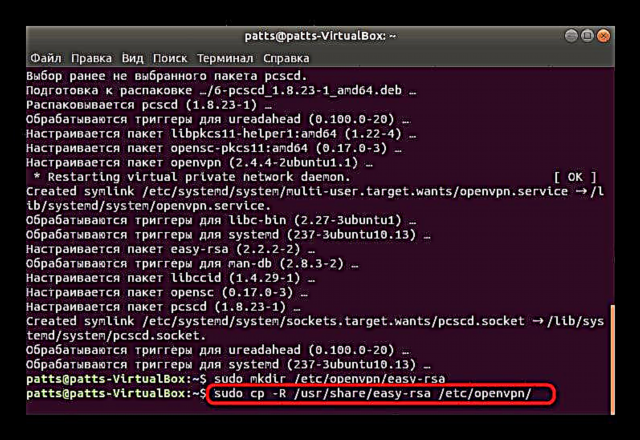

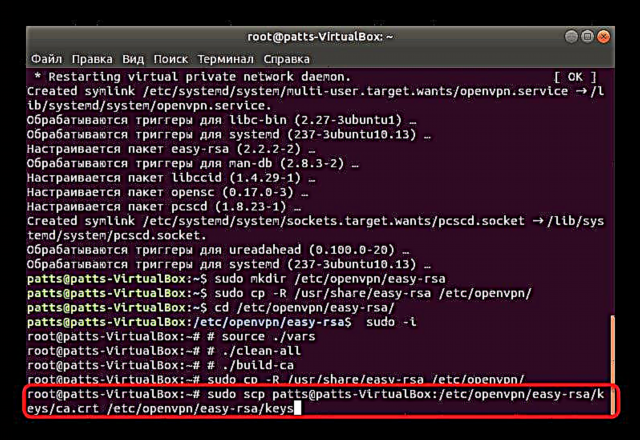

- Նախ, բոլոր ստեղները պահելու համար ստեղծվում է թղթապանակ: Դուք կարող եք տեղադրել այն ցանկացած վայրում, բայց ավելի լավ է ընտրել անվտանգ վայր: Օգտագործեք հրամանը

sudo mkdir / etc / openvpn / easy-rsaուր / etc. / openvpn / հեշտ-rsa - գրացուցակ ստեղծելու տեղ: - Հաջորդը, այս թղթապանակում անհրաժեշտ է տեղադրել հեշտ rsa հավելյալ գրություններ, և դա կատարվում է միջոցով

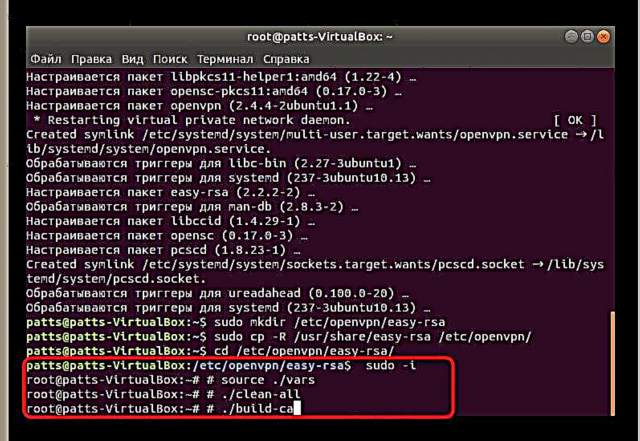

sudo cp -R / usr / share / easy-rsa / etc. / openvpn /. - Պատրաստի գրացուցակում ստեղծվում է սերտիֆիկացման մարմին: Նախ գնացեք այս թղթապանակ

cd / etc. / openvpn / easy-rsa /. - Այնուհետև դաշտը տեղադրեք հետևյալ հրամանը.

սուդո -ի

# աղբյուր ./vars

# ./clean-all

# ./build-ca

Առայժմ սերվերի համակարգիչը կարող է միայնակ մնալ և տեղափոխվել հաճախորդի սարքեր:

Քայլ 3. Կարգավորել հաճախորդի վկայագրերը

Հրահանգները, որոնց հետ դուք կծանոթանաք ստորև, ձեզ հարկավոր է իրականացնել յուրաքանչյուր հաճախորդի համակարգչի վրա `պատշաճ կերպով ապահով անվտանգ կապը կազմակերպելու համար:

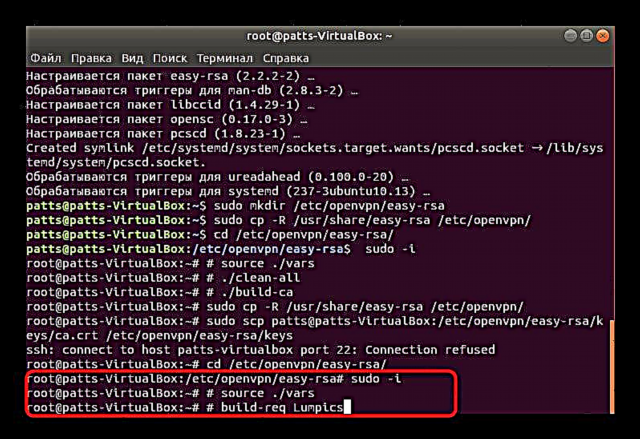

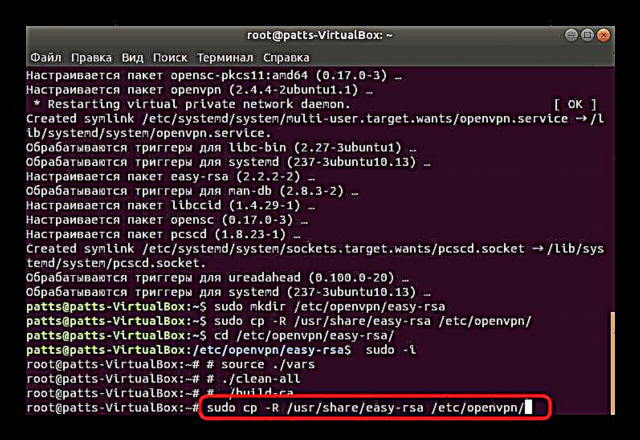

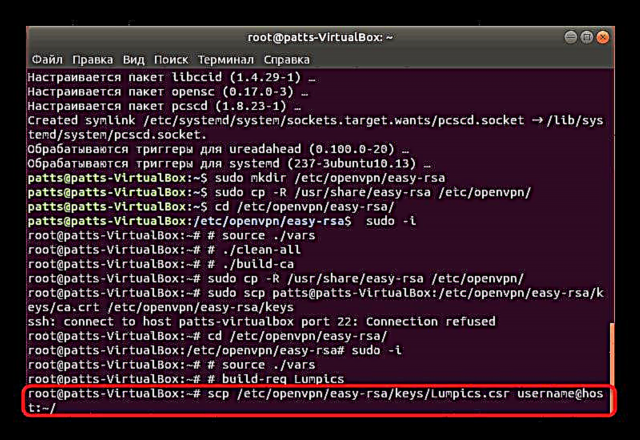

- Բացեք վահանակը և այնտեղ հրամանը գրեք

sudo cp -R / usr / share / easy-rsa / etc. / openvpn /պատճենել բոլոր անհրաժեշտ գործիքների սցենարները: - Նախկինում սերվերի համակարգչի վրա ստեղծվել էր առանձին վկայագրման ֆայլ: Այժմ անհրաժեշտ է պատճենել այն և թղթապանակում տեղադրել այն այլ բաղադրիչներով: Դա կատարելու ամենադյուրին ճանապարհը թիմի միջոցով է:

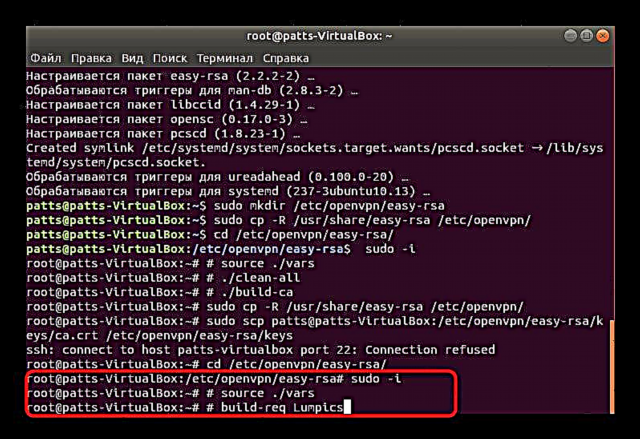

sudo scp username @ host: /etc/openvpn/easy-rsa/keys/ca.crt / etc. / openvpn / easy-rsa / բանալիներուր օգտանուն @ հյուրընկալող - սարքավորումների հասցեն, որից կատարվում է բեռնումը: - Մնում է միայն ստեղծել մասնավոր գաղտնի բանալին, որպեսզի հետագայում այն միացվի դրա միջոցով: Դա արեք ՝ անցնելով սցենարի պահպանման պանակ

cd / etc. / openvpn / easy-rsa /. - Ֆայլ ստեղծելու համար օգտագործեք հրամանը.

սուդո -ի

# աղբյուր ./vars

# build-req Lumpics

Լամպիկներ այս դեպքում `նշված ֆայլի անունը: Ստեղծված ստեղնը պետք է լինի նույն գրացուցակում, մնացած բանալիների հետ:

- Մնում է միայն պատրաստի մուտքի բանալին ուղարկել սերվերի սարքին `դրա կապի իսկությունը հաստատելու համար: Դա արվում է նույն հրամանի միջոցով, որի միջոցով կատարվել է բեռնումը: Պետք է մտնել

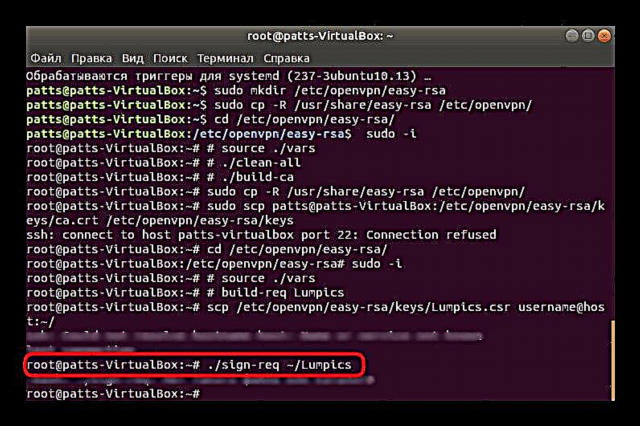

scp /etc/openvpn/easy-rsa/keys/Lumpics.csr username @ host:: /ուր օգտանուն @ հյուրընկալող այն համակարգչի անունն է, որը պետք է ուղարկվի, և Lumpics.csr - ֆայլի անունը բանալով: - Սերվերի համակարգչի վրա հաստատեք բանալին միջոցով

./sign-req ~ / Lumpicsուր Լամպիկներ - ֆայլի անուն: Դրանից հետո վերադարձրեք փաստաթուղթըsudo scp username @ host: /home/Lumpics.crt / etc. / openvpn / easy-rsa / բանալիներ.

Դրա վրա ավարտվում են բոլոր նախնական աշխատանքները, մնում է միայն OpenVPN- ը նորմալ վիճակի բերել, և դուք կարող եք սկսել օգտագործել մեկ կամ մի քանի հաճախորդների հետ մասնավոր կոդավորված կապ:

Քայլ 4: Կազմաձևեք OpenVPN- ը

Հաջորդ ուղեցույցը կտարածի ինչպես հաճախորդին, այնպես էլ սերվերին: Մենք ամեն ինչ բաժանելու ենք ըստ գործողությունների և նախազգուշացնում ենք մեքենաների փոփոխությունների մասին, այնպես որ դուք պարզապես պետք է հետևեք հրահանգներին:

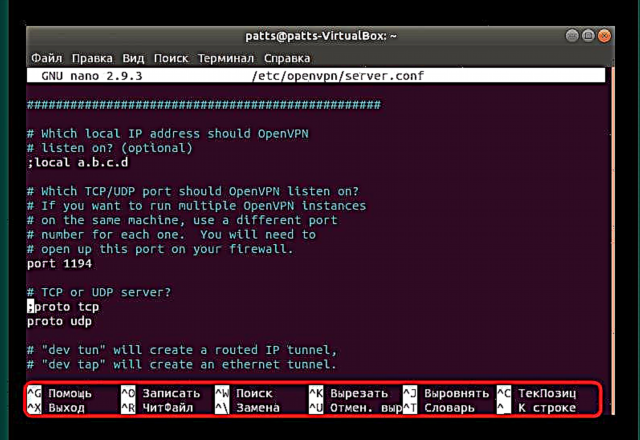

- Սկզբից հրամանը օգտագործելով ստեղծեք կազմաձևման ֆայլ սերվերային համակարգչի վրա

zcat /usr/share/doc/openvpn/examples/sample-config-files/server.conf.gz | sudo tee /etc/openvpn/server.conf. Հաճախորդի սարքերը կազմաձևելիս այս ֆայլը նույնպես պետք է ստեղծվի առանձին: - Ստուգեք նախնական արժեքները: Ինչպես տեսնում եք, նավահանգիստը և արձանագրությունը նույնն են, ինչ ստանդարտները, բայց լրացուցիչ պարամետրեր չկան:

- Գործարկեք կազմաձևված ֆայլը խմբագրիչի միջոցով

sudo nano /etc/openvpn/server.conf. - Մենք չենք մտնի բոլոր արժեքները փոխելու մանրամասներ, քանի որ որոշ դեպքերում դրանք անհատական են, բայց ֆայլի ստանդարտ տողերը պետք է ներկա լինեն, և նմանատիպ նկարը նման է.

1194 նավահանգիստ

պրոտո ուդպ

կոմպ-լզո

dev tun

ca /etc/openvpn/easy-rsa/2.0/keys/ca.crt

cert /etc/openvpn/easy-rsa/2.0/keys/ca.crt

dh /etc/openvpn/easy-rsa/2.0/keys/dh2048.pem

տեղաբանության ենթահող

սերվեր 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txtԲոլոր փոփոխություններն ավարտվելուց հետո պահպանեք կարգավորումները և փակեք ֆայլը:

- Սերվերի մասի հետ աշխատանքն ավարտված է: Գործարկեք OpenVPN- ը ստեղծված կազմաձևման ֆայլի միջոցով

openvpn /etc/openvpn/server.conf. - Հիմա եկեք իջնենք հաճախորդի սարքերին: Ինչպես արդեն նշվեց, այստեղ նույնպես ստեղծվում է պարամետրերի ֆայլ, բայց այս անգամ այն ապակեպատված չէ, ուստի հրամանը նման է.

sudo cp /usr/share/doc/openvpn/examples/sample-config-files/client.conf /etc/openvpn/client.conf. - Գործարկեք ֆայլը նույն կերպ, ինչպես ցույց է տրված վերևում և ավելացրեք հետևյալ տողերը.

հաճախորդ.

dev tun

պրոտո ուդպ

հեռավոր 194.67.215.125 1194

rezv-retry անսահման

ազնվական

համառ բանալին

համառել

ca /etc/openvpn/easy-rsa/keys/ca.crt

cert /etc/openvpn/easy-rsa/keys/Sergiy.crt

բանալին /etc/openvpn/easy-rsa/keys/Sergiy.key

tls-auth ta.key 1

կոմպ-լզո

բայ 3Երբ խմբագրումն ավարտված է, գործարկեք OpenVPN:

openvpn /etc/openvpn/client.conf. - Գրանցեք հրաման

ifconfigհամոզվելու համար, որ համակարգը գործում է: Shownուցադրված բոլոր արժեքների շարքում պետք է լինի ինտերֆեյս tun0.

Որպեսզի վերափոխել երթևեկությունը և ինտերնետի հասանելիությունը սերվերային համակարգչի բոլոր հաճախորդների համար բացելուն, ձեզ հարկավոր է մեկ առ մեկ ակտիվացնել հետևյալ հրահանգները:

sysctl -w net.ipv4.ip_forward = 1

iptables -A INPUT -p udp --dport 1194 -j ACCEPT

iptables -I FORWARD -i tun0 -o eth0 -j ACCEPT

iptables -I FORWARD -i eth0 -o tun0 -j ACCEPT

iptables -t nat -A POSTROUTING -o eth0 -j MASQUERADE

Այսօրվա հոդվածում դուք ծանոթացաք OpenVPN- ի տեղադրմանը և կազմաձևմանը սերվերի և հաճախորդի կողմից: Խորհուրդ ենք տալիս ուշադրություն դարձնել ցույց տրված ծանուցագրերին «Տերմինալ» և ուսումնասիրության սխալի կոդերը, եթե այդպիսիք կան: Նման գործողությունները կօգնեն խուսափել կապի հետագա խնդիրներից, քանի որ խնդրի արագ լուծումը կանխում է առաջացող այլ խնդիրների առաջացումը: